Linux Kernel被爆可远程执行代码的“关键”SMB 漏洞

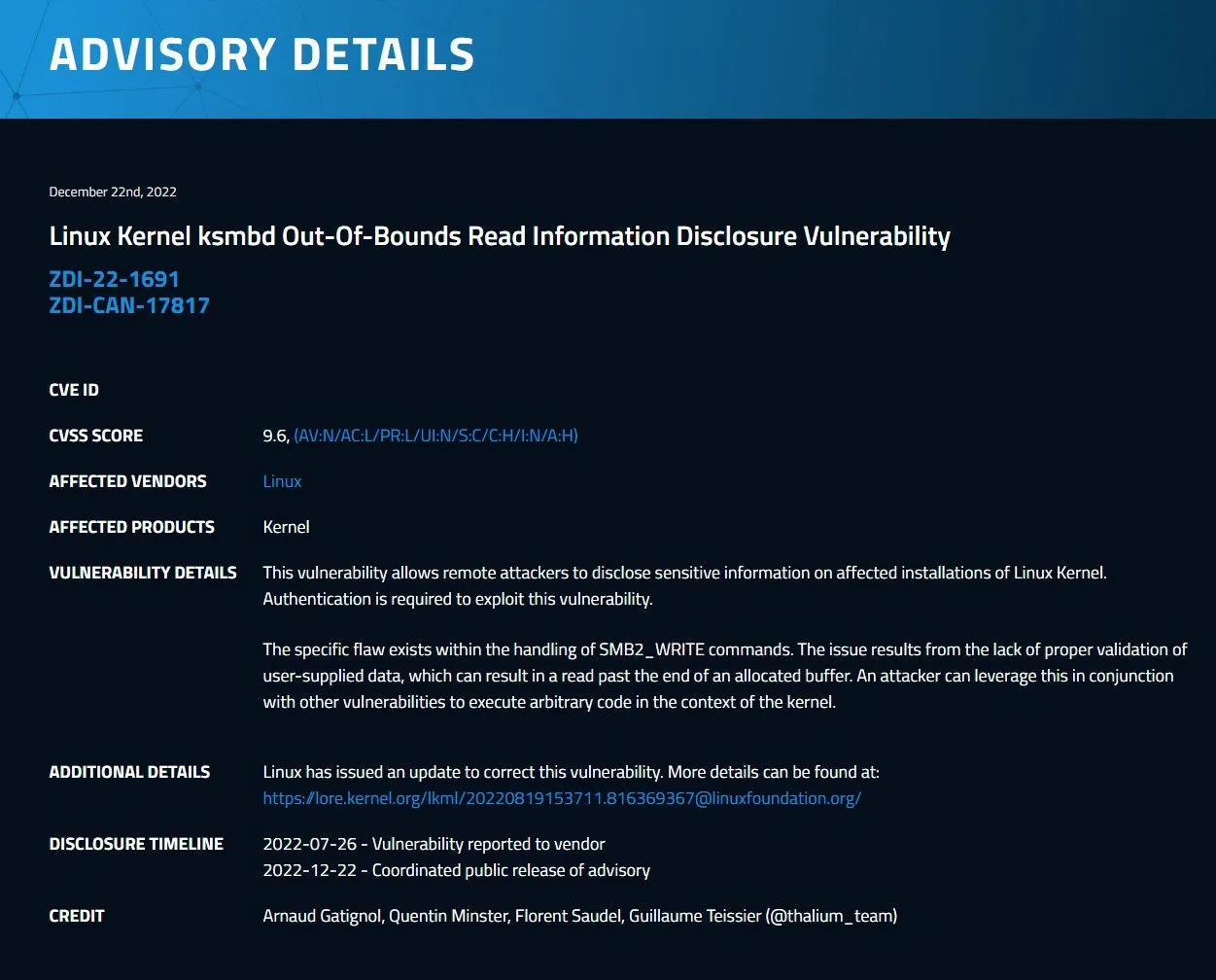

12 月 26 日消息,安全专家近日在 Linux Kernel 中发现了一个“关键”漏洞( CVSS 评分为 9.6 分),黑客可以利用该漏洞攻击 SMB 服务器,在远程执行任意代码。这个漏洞主要发生在启用了 ksmbd 的 SMB 服务器上。

KSMBD 是一个 Linux 内核服务器,在内核空间实现 SMB3 协议,用于通过网络共享文件。一个未经认证的远程攻击者可以利用该漏洞执行任意代码。

ZDI 在公告中表示:“该漏洞允许远程攻击者在受影响的 Linux Kernel 安装上执行任意代码。只要系统启用了 ksmbd 就容易被黑客攻击,而且这个漏洞不需要用户 / 管理人员认证。更详细的解释是,该漏洞存在于 SMB2_TREE_DISCONNECT 命令的处理过程中。这个问题是由于操作对某个对象之前,没有验证该对象是否存在。攻击者可以利用该漏洞在内核中执行任意代码”。

该漏洞于 2022 年 7 月 26 日被 Thales Group Thalium 团队的研究人员 Arnaud Gatignol, Quentin Minster, Florent Saudel, Guillaume Teissier 发现。该漏洞于 2022 年 12 月 22 日被公开披露。

CVSS 系统对所有漏洞按照从 0.0 至 10.0 的级别进行评分,其中,10.0 表示最高安全风险。高于或等于 4.0 的分数表示不符合 PCI 标准。在 CVSS 系统中获得 0.0 至 3.9 的分数的低危漏洞仅可能被本地利用且需要认证。

免责申明:

1. 本站所有下载资源均不包含技术支持和安装服务!需要讨论请进群!

2. 分享目的仅供大家学习和交流,请不要用于商业用途!

3. 如果你也有好源码或者教程,可以到审核区发布,分享有KR奖励和额外收入!

4. 如有链接无法下载、失效或广告,请联系管理员处理!

5. 本站无法保证资源或破解时效性,如某些授权码过期等问题,恕不在修复范围内。

6. 本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!故不接受任何形式的退款,如确认资源确有问题的,会补给相应KR以供再次购买。

7. 53Kr源码暂未发现后门代码,但无法保证100%安全,推荐检测方法:上传到 https://www.virustotal.com/在线查看是否有恶意代码以及其他有后门嫌疑的代码。

8. 在本站下载的源码我还是不建议正式使用,有特别喜欢的可以去程序官方购买。

53kr资源站仅提供学习的平台,所有资料均来自于网络,版权归原创者所有!本站不提供任何保证,并不承担任何法律责任,如果对您的版权或者利益造成损害,请提供相应的资质证明,我们将于3个工作日内予以删除。

53kr资源分享 » Linux Kernel被爆可远程执行代码的“关键”SMB 漏洞

1. 本站所有下载资源均不包含技术支持和安装服务!需要讨论请进群!

2. 分享目的仅供大家学习和交流,请不要用于商业用途!

3. 如果你也有好源码或者教程,可以到审核区发布,分享有KR奖励和额外收入!

4. 如有链接无法下载、失效或广告,请联系管理员处理!

5. 本站无法保证资源或破解时效性,如某些授权码过期等问题,恕不在修复范围内。

6. 本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!故不接受任何形式的退款,如确认资源确有问题的,会补给相应KR以供再次购买。

7. 53Kr源码暂未发现后门代码,但无法保证100%安全,推荐检测方法:上传到 https://www.virustotal.com/在线查看是否有恶意代码以及其他有后门嫌疑的代码。

8. 在本站下载的源码我还是不建议正式使用,有特别喜欢的可以去程序官方购买。

53kr资源站仅提供学习的平台,所有资料均来自于网络,版权归原创者所有!本站不提供任何保证,并不承担任何法律责任,如果对您的版权或者利益造成损害,请提供相应的资质证明,我们将于3个工作日内予以删除。

53kr资源分享 » Linux Kernel被爆可远程执行代码的“关键”SMB 漏洞